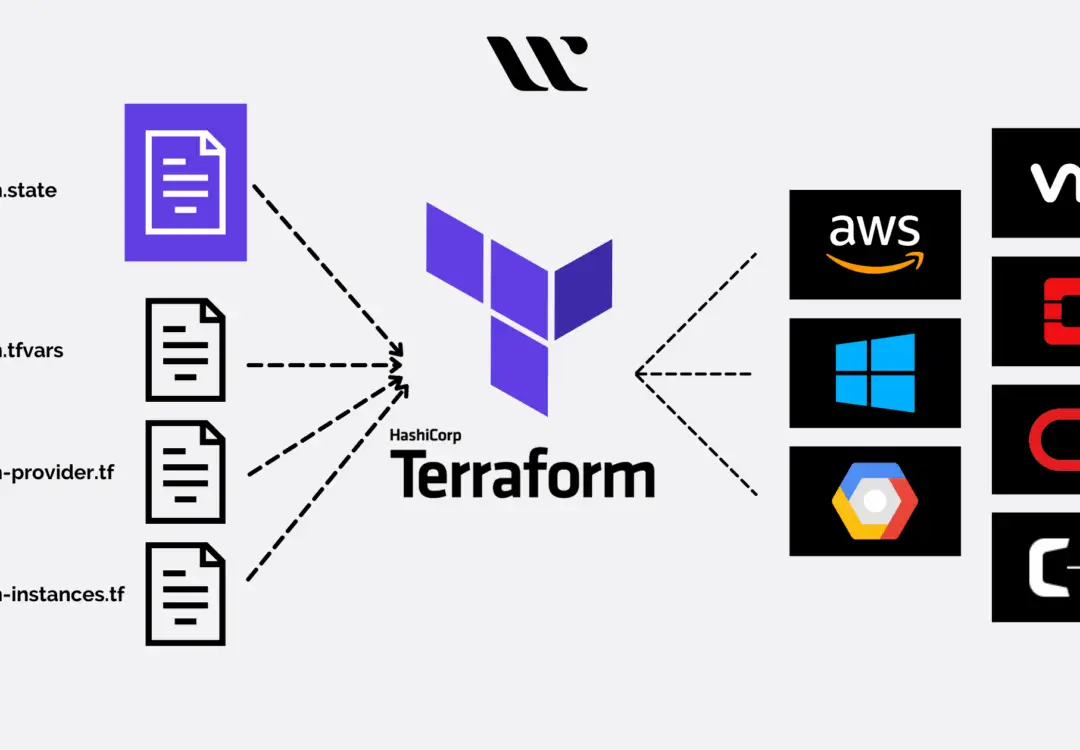

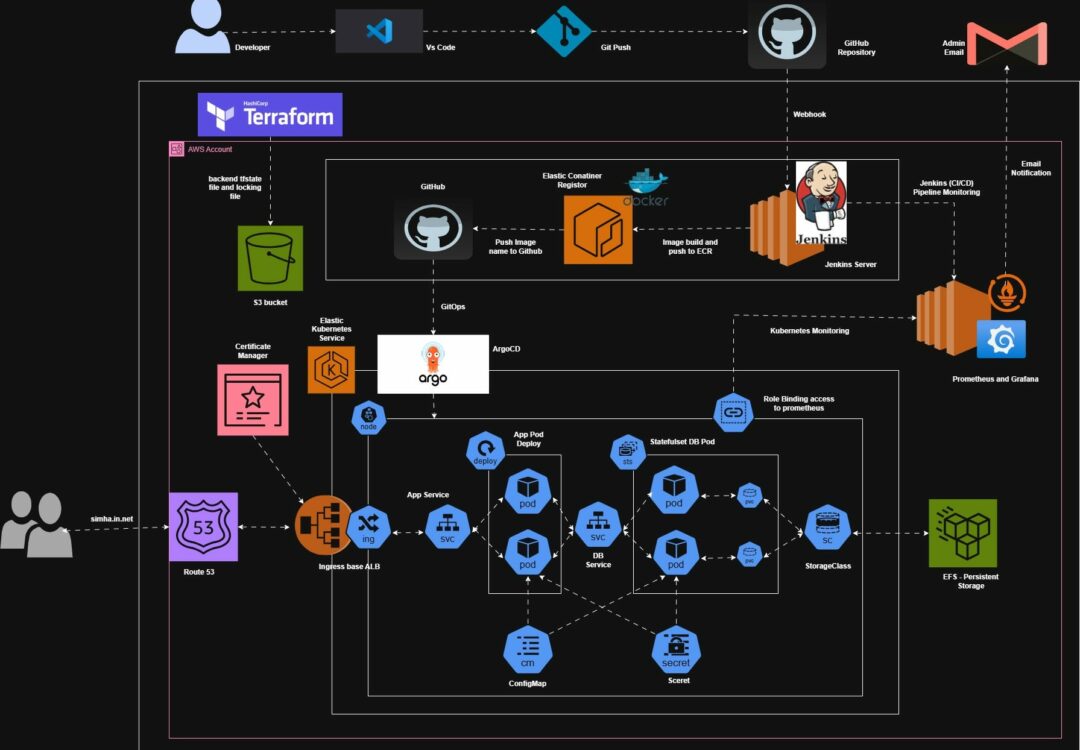

Une Expertise Technique de Pointe

# YUCELSAN : L’Investissement Incontournable pour Votre Succès Tech YUCELSAN est bien plus qu’une simple entreprise de développement et de gestion des systèmes informatiques. En tant qu’expert DevOps, développeur Senior, ingénieur système et réseaux Senior, et ancien CTO, YUCELSAN est un partenaire de confiance pour tous vos besoins technologiques. Mais pourquoi investir chez YUCELSAN ?

En savoir plus